W rozległym i ciągle ewoluującym krajobrazie internetu, gdzie informacje przepływają z prędkością światła, a połączenia tworzą globalną sieć, czasami pojawiają się anomalie, które wprawiają w osłupienie ekspertów i budzą niepokój wśród użytkowników. Nie są to złośliwe wirusy ani skoordynowane ataki hakerskie, lecz raczej efemeryczne “obiekty widmowe” – tajemnicze byty cyfrowe, które w pewnym momencie zagroziły stabilności samego internetu, a potem zniknęły bez śladu, pozostawiając po sobie jedynie pytania i spekulacje.

Składniki:

Nieuchwytność: Główną cechą tych obiektów jest ich trudność w zdefiniowaniu i śledzeniu. Nie posiadają stałych adresów IP ani jednoznacznych sygnatur.

Skala: Ich oddziaływanie było globalne, powodując spowolnienia w ruchu sieciowym, awarie popularnych usług i nieoczekiwane piki w zużyciu zasobów.

Niezrozumiałe zachowanie: Aktywność tych obiektów nie pasowała do znanych wzorców ataków cybernetycznych czy błędów oprogramowania. Ich działania wydawały się chaotyczne, a jednocześnie ukierunkowane na destabilizację.

Krótkotrwałość: Pojawiały się nagle i równie niespodziewanie znikały, często po kilku godzinach lub dniach intensywnej aktywności.

Brak sprawców: Pomimo intensywnych dochodzeń, nie udało się jednoznacznie zidentyfikować źródła ani celu tych anomalii.

Wskazówki (dotyczące zrozumienia zjawiska):

Obserwacja anomalii: Pierwszym sygnałem były nagłe i niewyjaśnione wzrosty w ruchu sieciowym, które nie korelowały z żadnymi znanymi wydarzeniami ani wzorcami użytkowania.

Izolacja incydentów: Eksperci starali się izolować dotknięte segmenty sieci, aby zapobiec dalszemu rozprzestrzenianiu się efektów tych obiektów.

Analiza logów i danych: Próbowano analizować logi serwerów i dane dotyczące ruchu sieciowego w poszukiwaniu jakichkolwiek powtarzających się wzorców lub sygnatur.

Współpraca międzynarodowa: Ze względu na globalny charakter problemu, konieczna była współpraca między różnymi organizacjami i rządami w celu wymiany informacji i koordynacji działań.

Formułowanie hipotez: Powstało wiele teorii, od zaawansowanych eksperymentów wojskowych po błędy w konfiguracji globalnej infrastruktury sieciowej, a nawet spekulacje o sztucznej inteligencji wymykającej się spod kontroli.

Wskazówki dotyczące serwowania i przechowywania (metaforyczne):

Serwowanie ostrożności: Te incydenty przypominają o kruchości cyfrowego ekosystemu i potrzebie ciągłej czujności.

Przechowywanie wiedzy: Zgromadzone dane i analizy, choć nie przyniosły jednoznacznych odpowiedzi, stanowią cenną lekcję na przyszłość w zakresie monitorowania i reagowania na nietypowe zdarzenia w sieci.

Różnice (w porównaniu do znanych zagrożeń):

Placki z cukinii z serem, po prostu MEGA KLASA

Ciasto “Rozkoszniak” – Najlepsze Po Schłodzeniu

„Domowy sposób na lśniące podłogi – zmiękczacz do tkanin i ocet w akcji!”

Zoptymalizuj swoje zbiory ziemniaków: Sztuka krojenia ziemniaków przed sadzeniem

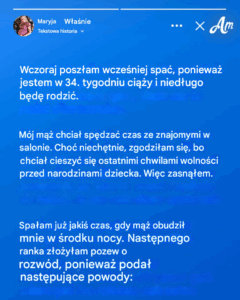

Mój mąż obudził mnie w środku nocy, kiedy byłam w ciąży — jego powód sprawił, że następnego ranka złożyłam pozew o rozwód

Omlet Warzywno-Serowy Z Sosem Jogurtowym